El delito cibernético es un negocio y lucrativo en eso.Escuchamos que las organizaciones son robadas y chantajeadas, a menudo por millones de dólares, libras y criptomonedas..En algún lugar, puedes apostar, alguien se está recostando en un auto deportivo, swilling coñac, hinchando un cigarro y celebrando el estilo de vida en Instagram.

Como tal, puede, si tiene mucha suerte, ser revelador para preguntar a los profesionales de ciberseguridad cómo harían su fortuna si se despiertan una mañana y deciden cambiar de lado..¿Cómo, sabiendo lo que saben, harían su primer millón de moneda criptográfica y comprarían un primer Bentley?

Pero no en este caso."Tendrás que firmar una NDA", dice el profesor Ali al-Sherbaz FBCS.Sonriendo, el Dr. Qublai Ali-Mirza dice: "No puedes citarme."

Ambos trabajan para la Universidad de Gloucestershire, donde Sherbaz es profesor asociado y líder académico de asignatura en computación técnica y aplicada.Ali-Mirza es líder del curso en ciberseguridad.

Respeto a regañadientes de la ingeniería inversa

Entonces, ¿qué pieza de malware encontró la pareja más fascinante?¿De quién es la artesanía admiran más?

‘Zeus," says Ali-Mirza emphatically.‘Se identificó por primera vez en 2007. It couldn"t be spotted. It worked under the radar for two years and, the records show, it stole more the one hundred million dollars but, I"m sure it stole more than that."

Zeus era un caballo troyano que funcionaba en los sistemas de Windows.Aunque se utilizó para llevar a cabo muchos ataques maliciosos, ganó infamia como un medio para robar información bancaria agarrando, keylogging y manipulación del tráfico del navegador.Se extendió principalmente por phishing y drive-by descargando. Zeus" superpower was its ability to remain undetected.Muchos de los mejores programas antivirus contemporáneos fueron perplejos por sus técnicas de sigilo.

‘It was really cleverly designed," says Qublai. ‘I"ve analysed Zeus and variants of it myself.La forma en que estaba programada fue realmente buena.Con eso quiero decir que se propagó de manera muy eficiente y, mientras se estaba propagando, se transformaba en algo más.A medida que avanzó, cambió sus firmas [de archivo] y sus heurísticas: su comportamiento.Y, estaba eliminando las versiones anteriores de sí misma. It was very biological..."

Por su dinero, al-Sherbaz dice que Chernobyl sigue siendo una pieza de malware que vale la pena recordar, por muchas de las razones equivocadas.Este virus surgió en 1998 e infectó casi 60 millones de computadoras en todo el mundo..

Chernobyl"s payloads were highly destructive. If your system was vulnerable, the virus could overwrite critical sectors on the hard disk and attack the PC"s BIOS.Dañar estos y la computadora se vuelve inoperable.

‘Zeus though, it was really intelligent," Al-Sherbaz says, agreeing with his colleague.‘Los grupos, creo, entienden cómo funcionan los virus biológicos reales.Reclutaron personas inteligentes. I"m really interested in how they recruit people. These aren"t just people who do coding. I"m sure they must have a recruitment process and get people from different backgrounds – cryptanalysts… biologists… network security experts.Fue impresionante."

Yesterday"s troubles and today"s

Wind the clock forward to today and we"re still seeing malware that can evade detection and, ultimately, avoid anti-virus software. Today"s top AV programmes promise isolation, removal, real-time blocking, detection, response, behaviour-based monitoring and remediation.La lista continua. Despite all this and decades of product development, we"re still vulnerable to malware.¿Por qué?

‘It"s a good question," says Dr Ali-Mirza. ‘Your antimalware software is consuming resources and you"re still vulnerable.La respuesta es simple. Though the industry is advanced, there"s a lack of intelligence sharing. It"s about business. A lot of the tools and techniques are proprietary and [firms] don"t share the intelligence among themselves. A lot of organisations are quite closed off, they don"t share their techniques. They take pride in this, saying: “Our database of malware signatures is better than x, y, z"s"."

Este enfoque puede permitir a los proveedores una ventaja de marketing.Les permitirá vender sus productos en función de la riqueza de su base de datos de firmas de virus conocidas.. It doesn"t, however, afford vendors a technical advantage.

‘Los proveedores podrían decir:“ Somos las primeras personas en identificar esta pieza de malware. If you buy our product, you are more secure"," Dr Ali-Mirza explains.‘El problema es, identificar solo una firma ... solo un rasgo heurístico... just a piece of malware – it isn"t enough.El malware se vuelve letal según la vulnerabilidad que está explotando. When a zero-day attack is identified and exploited, that"s the most lethal thing in this industry."

Los delincuentes tienen ventajas injustas

The playing field where attack and defence happen isn"t level.El par de académicos de seguridad se apresuró a señalar que aquellos que trabajan en el lado derecho de la ley están obligados por algunas restricciones significativas.

Firstly, malware itself isn"t bound or limited by any legislation: criminals can use any tool and any technique.Ali-Mirza dice: ‘Pueden recoger cualquier herramienta de código abierto, mejorarla aún más y usarla como ataque.

‘Hackers are getting more innovative too," he continues.‘Pero, lo que es más importante, los delincuentes solo tienen que hacerlo bien una vez.La seguridad, por el contrario, es un ejercicio consistente que necesita evolucionar."

Haciéndose eco de este punto, el profesor Ali al-Sherbaz explica que, en su opinión, los delincuentes tienen otra gran ventaja: tienen, hasta cierto punto, el lujo del tiempo.Cuando se trata de diseñar e implementar su software, pueden planificar, probar, iterar y, finalmente, atacar su defecto elegido.Los defensores, sin embargo, solo podrían tener momentos para reaccionar cuando notan una vulnerabilidad explotada.

Disección de ransomware

De todos los tipos y familias de malware que hacen daño diario en línea, el ransomware es del tipo que roba la mayoría de los titulares.Desde WannaCry hasta el ataque de la tubería colonial, a JBS Foods y Can Financial, los ataques de ransomware han causado estragos.

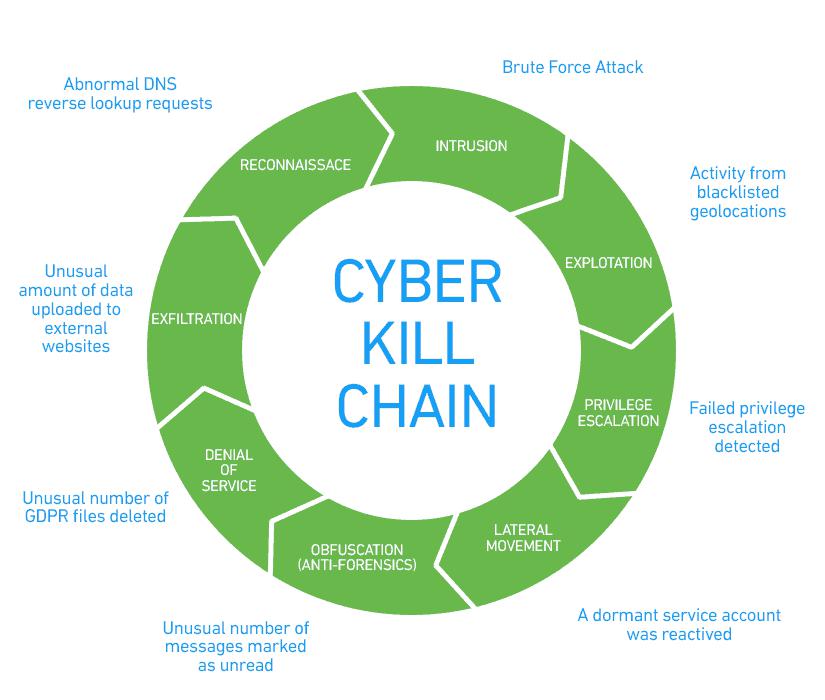

It"s against this backdrop that Dr Ali Mirza and four others from the School of Computing and Engineering at the University of Gloucester published the paper: Ransomware Analysis using Cyber Kill Chain.