Vous savez que vous devriez faire plus pour empêcher les cyberattaques contre votre petite entreprise, mais il n'y a jamais assez de temps.

Cependant, les statistiques montrent que sans précautions appropriées, une attaque pourrait probablement vous mettre à l'abri: 60% des petites entreprises souffriront d'un certain type de cybernondation, et 60% de ces entreprises fermeront dans les six mois suivant la violation.

À mesure que le nombre et la complexité des cyberattaques augmentent, toutes les petites entreprises devraient faire des mesures de sécurité une priorité dès que possible.

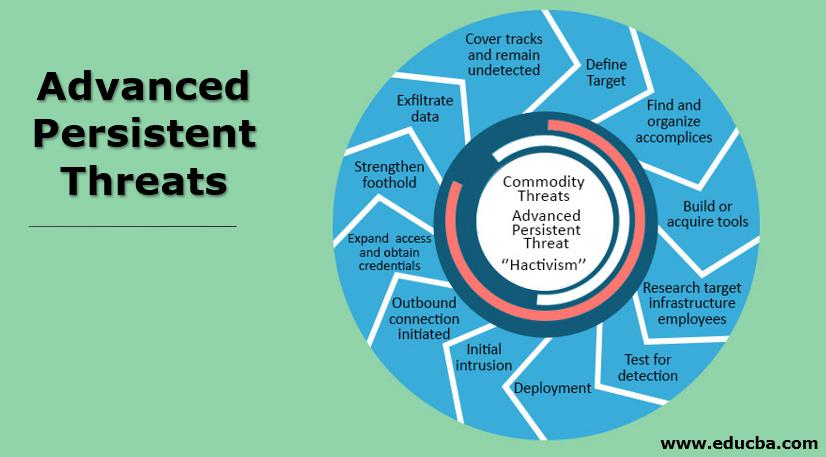

Aperçu: Qu'est-ce qu'une menace persistante avancée (APT)?

Une menace persistante avancée utilise des techniques de piratage multiples et continues pour accéder aux systèmes informatiques d'une organisation.L'objectif ultime est de voler des données sensibles telles que la propriété intellectuelle.

Souvent organisés par des États-nations ou des cartels criminels, ces attaques persistantes sont dangereuses car elles sont difficiles à détecter et à poursuivre leur infiltration néfaste longtemps après avoir violé le réseau d'une entreprise.Malgré la nature de haut niveau de la menace, beaucoup commencent simplement par des e-mails frauduleux.

«La grande majorité des compromis appropriés commencent par des attaques par e-mail pour prendre pied initial dans l'environnement de la victime», explique Matt Stamper, CISO et conseiller exécutif, Evotek, et président, Isaca San Diego Chapter.«La plupart des organisations sont tout simplement mal préparées ou surpassées par les ressources que les acteurs de menace derrière les APT peuvent apporter."

Comme son nom l'indique, les APT ne sont pas des coups rapides.L'attaquant s'installe dans le réseau, passant parfois des semaines ou des mois à surveiller les communications, la collecte de données clients et la plantation de logiciels malveillants dans toute l'organisation, influençant souvent le réseau et les performances du périphérique de terminaison.

“APT actors often target specific industries or supply chains, looking for a vector into a larger target such as a tier-one manufacturer, defense contractor, or government agency," says Mark Sangster, vice president and industry security strategist at eSentire.«Mais ces derniers temps, [nous voyons] davantage d'aptes ciblent les petites entreprises, soit de manière opportuniste pour les frauder en tant que source de revenus, soit en représailles pour des événements politiques tels que l'agression militaire ou les batailles commerciales économiques."

Menace persistante avancée (APT) vs.Malware: Quelle est la différence?

Ne confondez pas les APT avec les logiciels malveillants.APT est l'acteur de menace, tandis que les logiciels malveillants sont l'un des divers outils que l'acteur utilise pour accéder à votre système. When small business owners hear “APT malware," they assume antimalware software will protect them against an APT attack.Pas le cas.

Les logiciels malveillants typiques sont censés frapper rapidement et faire autant de ravages que possible avant qu'il ne soit détecté.Mais les logiciels malveillants APT - souvent construits sur mesure - cherche à infiltrer furtivement un réseau et à voler autant de données que possible pendant une période plus longue.

Ainsi, alors que le piratage APT peut entrer dans un système via des logiciels malveillants comme les chevaux de Troie ou le phishing, les attaquants peuvent couvrir leurs pistes lorsqu'ils se déplacent dans tout le système et, non détectés, planter un logiciel malveillant.

«Il est important que les entreprises comprennent que les APT utilisent une large gamme de logiciels malveillants, des boîtes à outils sur mesure pour les logiciels malveillants de base. When people use the term ‘APT malware,’ they’re often referring to the custom, advanced malware -- Stuxnet is a good example," says Karim Hijazi, CEO of Prevailion, which has tracked many prominent APTs, including Russian, Chinese, and Iranian groups, that also frequently use commodity malware.

“The issue is further complicated by the fact that nation-state cyber activity isn’t as black-and-white as it may seem; there will often be multiple groups involved in these efforts, from the actual APT to criminal groups and contractors who agree to work with the nation-state," he adds.«C'est pourquoi une organisation compromise par les logiciels malveillants de marchandises peut ensuite être transformé à une opération appropriée."

Les types de logiciels malveillants incluent des armes comme les ransomwares qui verrouillent les fichiers et désactivent les serveurs;Les mécanismes de livraison qui sont bons pour imiter les fichiers légitimes et sont utilisés pour déployer d'autres logiciels malveillants sans détection;ou outils de reconnaissance conçus pour collecter des informations telles que les informations d'identification des utilisateurs.

As the combination of tools used and the sophistication of the “cover-ups" increase, APT attacks are becoming ever more difficult to identify.

Les 9 étapes d'une menace persistante avancée (APT)

Pour se défendre contre ces attaques, il est utile de comprendre chaque étape afin que vous puissiez développer une réponse de sécurité approfondie stratégique et à long terme qui offre des couches de protection.

Étape 1: sélection cible

Selon Patrick Kelley, CTO de la sécurité du chemin critique, la sélection des cibles pour les attaques APT est devenue beaucoup moins spécifique ou intentionnelle.Dans le passé, les attaquants feraient une reconnaissance prudente pour choisir une entreprise spécifique et un point d'entrée pour obtenir l'accès souhaité.

Mais dans le cas de l'attaque de 2018 contre la ville d'Atlanta, par exemple, les assaillants ne savaient pas qu'ils avaient violé le réseau de la ville.Et dans le cas récent d'une attaque hospitalière allemande, les pirates visaient un environnement d'entreprise typique mais ont raté leur marque.

À ce stade précoce, vous ne pouvez pas faire grand-chose pour vous protéger, à part mettre en place des mesures de sécurité, les tenir à jour et vous assurer que vous protégez les points d'entrée les plus vulnérables.

Étape 2: rassemblement d'informations

Once a target has been determined, hackers collect as much data as possible in advance of the attack, essentially “casing the joint" to understand the comings and goings of those who access your network.Ils collectent souvent des informations d'identification ou des données des fournisseurs à violation qu'ils peuvent utiliser plus tard pour accéder à votre réseau via des canaux de confiance.

Les gestionnaires de mots de passe et l'authentification à deux facteurs / multi-facteurs sont votre meilleure défense contre les pirates à ce stade.

Étape 3: point d'entrée

After choosing the target and planning/building the attack tool, attackers “deliver" it to the target.En règle générale, un point d'entrée est le point le plus faible du réseau, et les humains - et leurs mesures de sécurité de terminaison souvent imprudents - peuvent être ce point faible.

“With over a billion leaked credentials per year, humans are the point of entry," says Kelley.«L'utilisation des informations d'identification divulguées peut donner accès au VPN, aux services de bureau à distance et aux comptes cloud.La valeur est dans les données, pas le matériel."

Votre meilleure défense?Explorez le meilleur logiciel de sécurité des points de terminaison, puis utilisez les gestionnaires de mots de passe et l'authentification à deux facteurs.

Étape 4: augmenter les privilèges

C'est le stade où les APT se distinguent des logiciels malveillants de marchandises.Plutôt que de frapper, de dégâts et de partir le plus rapidement possible, les attaquants élargissent la menace de couvrir autant de réseau que possible.

C'est beaucoup plus facile que dans le passé.Avec les scénarios de travail à domicile d'aujourd'hui, il est presque impossible de garder toutes les vulnérabilité corrigés, encore de plus en plus de travailleurs à distance se connectent au réseau avec peu ou pas de sécurité de terminaison protégeant leurs ordinateurs portables domestiques.Trouver un système ou une documentation non corrigée avec des informations d'identification stockées est incroyablement facile pour les pirates, qui ont ensuite accès à n'importe quel système du réseau.

Peut-être que la chose la plus simple que vous puissiez faire est de suivre les correctifs logiciels, que les fournisseurs émettent régulièrement.

"Patchez tout. Have a posture that includes defense-in-depth," says Kelley.«Si un système est compromis, assurez-vous que des pare-feu ou des VLaning appropriés se déroulent pour réduire l'impact du système violé."

Étape 5: Communication de commandement et de contrôle

Une fois votre système infecté, il signale le serveur de l'attaquant pour d'autres instructions, fournissant à l'acteur de menace le contrôle complet de votre réseau.Cela se produit parce que très peu de réseaux bloquent le trafic sortant.Une méthode courante pour les pirates est d'utiliser Twitter Direct Messaging pour envoyer le signal et communiquer avec le serveur, mais si cette connexion ne peut pas être établie, ils trouveront une autre méthode.

À ce stade, vous auriez besoin d'une visibilité sur le trafic réseau entrant et sortant, les règles de pare-feu sortantes appropriées et la détection comportementale pour se défendre contre l'attaque;Mais il y a encore de fortes chances que vous ne puissiez pas détecter la brèche.

Étape 6: Mouvement latéral

À ce stade, l'attaquant collecte des informations d'identification supplémentaires et continue de développer le contrôle de vos serveurs et de vos postes de travail.Ils planteront des logiciels malveillants tels que les ransomwares sur le réseau et dans les sauvegardes pour rendre la récupération rapide extrêmement difficile.

Selon Kelley, les acteurs de la menace recherchent généralement des copalistes multifonction.Cependant, les deux ont des systèmes d'exploitation complets qui permettent aux attaquants de mener presque toutes les fonctions qu'un serveur ou un poste de travail entièrement surveillé.

La visibilité et les détections comportementales sont essentielles à ce stade.Les réseaux virtuels locaux (VLAN) fonctionnent mieux du point de vue de la sécurité car ils limitent le mouvement latéral, car ils séparent les liens de diffusion de la couche de données de votre réseau.Cependant, note Kelley, alors que les attaquants se déplacent à travers les étapes, il devient beaucoup plus difficile d'arrêter l'attaque.

Étape 7: Découverte et persévérance des actifs

À ce stade, l'attaquant a découvert et accédé à la plupart de vos actifs.Cela prend généralement moins de 24 heures.Combien de temps les attaquants persisteront dépend du nombre de points d'attaque dont ils ont besoin, y compris des points d'entrée externes, qu'ils utilisent au cas où l'un des autres points serait détecté et bloqué.

Encore une fois, la défense contre cette étape de l'attaque comprend la visibilité sur l'activité du réseau, les règles de pare-feu sortantes appropriées et la détection comportementale.

Étape 8: Exfiltration

Enfin, les attaquants transfèrent des données de votre réseau à leurs serveurs.Cela peut être accompli de plusieurs façons, y compris les protocoles de transfert de fichiers (FTP), les e-mails ou les requêtes ICMP et DNS, qui sont simplement des demandes de l'ordinateur de l'attaquant demandant des informations de votre serveur.Souvent, les attaquants déplacent les données très lentement pour éviter la détection et rester dans votre système plus longtemps.

La visibilité, les règles de pare-feu sortantes appropriées et les détections comportementales restent essentielles à la défense à ce stade.De plus, Kelley recommande de restreindre l'accès aux données dans un système de nécessité de savoir: «Si un compte violée ne peut accéder qu'à un petit sous-ensemble de données, il y a moins d'informations qui peuvent être exfiltrées."

Étape 9: Retrait

En fin de compte, le pirate se retire soigneusement du système et couvre leurs pistes pour réduire la détection. However, they may leave “back doors" to infiltrate the organization in the future.Dans certains cas, ils peuvent faire exploser simultanément les ransomwares pour arrêter les opérations, puis exiger un paiement à six chiffres aux systèmes de retour à l'état opérationnel.

“Most attacks are active for an average of 240 days before an organization figures it out," says Kelley.«À ce stade, votre meilleure défense est un bon conseiller juridique."

FAQ

Bien que certains de ces outils puissent être un peu plus complexes à déployer, les petites entreprises ne devraient pas oublier d'utiliser les tactiques simples que tout le monde devrait utiliser, mais souvent le cas: la surveillance du trafic, l'application et la liste blanche du domaine, le contrôle de l'accès aux données sensibles, le cryptageConnexions distantes et filtrage des e-mails entrants.

Les outils de détection et de réponse (EDR) sont déployés sur des points de terminaison (ordinateurs portables et postes de travail) ainsi que sur les serveurs (qu'ils soient sur site ou dans le cloud). They bring important security protections and the ability to detect adversaries “living off the land," using common tools like PowerShell and techniques that include process and DLL injections.

“Many forms of malware don't necessarily result in a signature that can be used by antimalware applications but rather anomalous behavior within an environment that could offer warnings of adversarial behavior," says Stamper.

«Les logiciels malveillants modernes s'exécutent fréquemment en mémoire et ont été conçus pour« se cacher à l'air libre »et ressembler à une activité légitime en utilisant des processus normaux dans le système d'exploitation.C'est la principale raison pour laquelle les outils EDR nécessitent l'apprentissage automatique et les backends cloud pour passer à travers des millions d'événements pour déterminer quelle est la mauvaise «aiguille» dans une botte de foin pleine d'aiguilles."

Les petites entreprises ne croient souvent pas qu'elles sont des cibles appropriées parce qu'elles ne peuvent pas imaginer qu'un État-nation sait ou se souciera qu'elles existent.Parce qu'ils ne croient pas qu'ils sont en danger, ces entreprises ne se protègent pas et sont des proies faciles pour les apt.

“I show clients trend data that demonstrates a growing presence of APTs and nation-states in smaller businesses," says Sangster.«Nos centres d'opérations de sécurité voient un pic dans les attaques après des événements tectoniques comme un échange de missiles au Moyen-Orient et des litiges avec la Chine.Nous avons vu une Cour suprême de l'État sous attaque, un fournisseur de télécommunications

Infiltré pour établir des délais dans sa technologie, et un cabinet d'avocats ciblé en représailles pour sa représentation d'un client considéré comme un dissident par son pays d'origine."

Faire face à la menace

Alors que les propriétaires de petites entreprises peuvent minimiser le risque qu'une menace persistante avancée pose, ces incidents augmentent en fréquence et les résultats peuvent être dévastateurs.

Bien que les logiciels antivirus et anti-logiciels soient nécessaires et efficaces pour certains problèmes, la plupart des petites entreprises pourraient bénéficier de la consultation d'un professionnel de la cybersécurité pour évaluer leur système, identifier les vulnérabilités et recommander les meilleures pratiques pour garder les données sensibles en sécurité des acteurs malveillants.

Selon la taille de votre entreprise, il est peut-être temps de mettre en place un centre d'opérations de sécurité (SOC) pour fournir une surveillance, des correctifs et une réponse incidents en cours.

Les APT sont la preuve qu'il n'est jamais trop tôt pour protéger vos actifs les plus précieux.