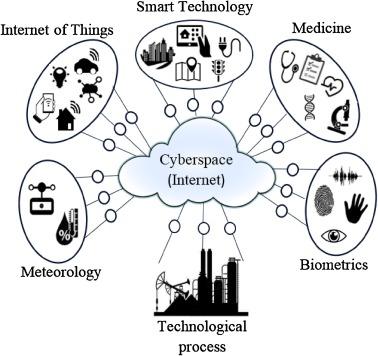

A segurança física das informações aborda a segurança dos sistemas físicos usados para manter e implementar soluções de segurança de rede, incluindo a Internet das Coisas, a Internet das Coisas Industrial, a tecnologia operacional e os sistemas de controle industrial. Essas tecnologias e equipamentos relacionados desempenham um papel cada vez mais importante na infraestrutura crítica, governo, empresas, cidades, construção, transporte e, em última análise, em nossas vidas diárias.

Ao revisar a arquitetura de qualquer um desses sistemas, você encontrará sistemas de rede inteligentes com sensores incorporados, processadores de vários dados e atuadores físicos que percebem o mundo físico e interagem com o mundo físico. Esses sistemas suportam operações em tempo real e ajudam a impulsionar a segurança em primeiro lugar para proteger o investimento financeiro na vida humana, infraestrutura e equipamentos e operações.

À medida que a transformação digital continua, os funcionários se adaptaram ao novo estado normal de trabalho em casa ou no local de trabalho misto, que se torna mais barato, pode ser gerenciado remotamente e executa mais funções do que nunca. Isso inclui a capacidade de detectar e impedir colisões de carros (freios automáticos) e ligar automaticamente as luzes da rua ao entardecer, em vez de fixar o tempo. Esses sistemas são eficazes para reduzir custos, melhorar a manutenção, salvar vidas e proteger recursos físicos contra danos.

Infelizmente, o risco é acompanhado por todas essas eficiências. Esses sistemas são distribuídos, conectados em rede, possuem sistemas operacionais e aplicativos e precisam ser mantidos e avaliados para garantir que os riscos não desapareçam completamente. As conseqüências de falhas acidentais ou ataques cibernéticos maliciosos e ataques físicos podem ter um sério impacto na vida humana e no meio ambiente. A segurança física da informação é a proteção e a estratégia para proteger esses recursos além da tecnologia da informação tradicional, considerando atributos como comunicações celulares, IPv6, condições ambientais, avaliação de segurança e estratégias de gerenciamento e mitigação para garantir operações contínuas e confiáveis.

Atributos exclusivos

Primeiro, quais propriedades exclusivas precisam ser modeladas e consideradas ao proteger a segurança física das informações?

Acesso físico: Embora isso pareça ser um requisito simples, há uma necessidade absoluta de acesso físico poderoso a botões, portas, cabos, conexões de rede e até fontes de alimentação para garantir que o dispositivo seja fisicamente à prova de adulteração. Isso pode incluir fechaduras físicas, parafusos à prova de adulteração, chicotes de cabos endurecidos e até mesmo equipamentos de fio rígido em vez de cabos de energia padrão.

Ambiente: As condições ambientais em que esses dispositivos funcionam podem criar pressão, temperatura, umidade, areia/poeira e até elementos corrosivos em seu trabalho. Para os ambientes mais extremos, considere os dispositivos que foram testados de acordo com o padrão MIL-STD-810 para provar que o ambiente não causa falha na tarefa.

Cybersecurity: Since these devices are essentially distributed computer systems, they can suffer from the same flaws electronically present as any operating system or application. Os componentes de software e firmware devem estar sujeitos a testes de penetração, avaliação de vulnerabilidades, controle de alterações e gerenciamento de patches para garantir que os ataques cibernéticos não ponham em risco as tarefas do ativo. Isso inclui a operação física de dispositivos externos controlados por recursos, o que pode sobrecarregar a vida humana e o ambiente físico.

Planejamento: Devido à natureza dos dispositivos classificados e gerenciados sob segurança física da informação, seus procedimentos e planos operacionais padrão são certamente únicos. You cannot just deploy a patch and reboot, nor perform an active penetration test during normal operations. Além disso, se um problema for encontrado, qualquer interrupção usada para remediação pode resultar em outras conseqüências inesperadas, como o sistema de proteção contra incêndio no prédio não disponível. Todos os recursos que suportam esses sistemas devem ter um plano de backup operacional, processamento de tempo de inatividade e tratamento de exceções quando forem atacados ou disponibilizados.

Risk analysis: Since these devices interact with the physical world, a risk assessment is required at each operational layer to determine the potential impact and any mitigation strategies to ensure that a catastrophic event does not occur. Por exemplo, se uma estação de tratamento de água é eletricamente ou fisicamente danificada, como evitar o envenenamento do sistema de abastecimento de água usando um sistema de controle eletrônico?

Privacidade: Esses sistemas podem conter muitas informações pessoalmente identificáveis, desde a gravação de vídeo da câmera até os detalhes do leitor de cartão de acesso. De acordo com a geolocalização e as leis locais, esses dados exigem criptografia, armazenamento e dados adequados para garantir que as informações privadas sejam protegidas.

Confiabilidade: A confiabilidade desses sistemas é crítica. É inaceitável executar uma reinicialização para limpar o erro durante a operação. Além do tempo de atividade, falhas de energia, recuperação de desastres e alta disponibilidade são considerações importantes para o projeto e a implementação desses sistemas.

Supportability: One of the most important, and often overlooked considerations is the supportability of all components in the system. This includes the lifetime availability of spare parts for physical components as well as life expectancy for software upgrades and security patches. If the system uses commercial off-the-shelf components, how long does the vendor plan to support the component or software before the product's end of life? Como muitos sistemas duram mais de uma década, o suporte deve exceder o plano de qualquer fornecedor de se retirar dos produtos que ele contém. Caso contrário, o sistema pode expirar antes da depreciação planejada.

Além desses recursos, a segurança física da informação também pode ter considerações especiais, como segurança da cadeia de suprimentos e suporte à geolocalização, e requer certificação especial, dependendo de suas tarefas. No entanto, uma coisa é certa: À medida que usamos mais e mais tecnologias em nossas vidas diárias, a demanda por segurança física da informação está crescendo. Isso nos protege contra abusos acidentais e potencialmente mal-intencionados desses sistemas e recursos e ajuda a garantir que suas tarefas agendadas não sejam interrompidas ou danificadas.