Знаете, че трябва да направите повече, за да предотвратите кибератаки срещу вашия малък бизнес, но времето никога не стига.

Статистиката обаче показва, че без подходящи предпазни мерки една атака вероятно може да ви извади от бизнеса: 60% от малките фирми ще страдат от някакъв вид киберзаплаха и 60% от тези фирми ще затворят в рамките на шест месеца след пробива .

Тъй като броят и сложността на кибератаките нарастват, всички малки предприятия трябва да направят мерките за сигурност приоритет възможно най-скоро.

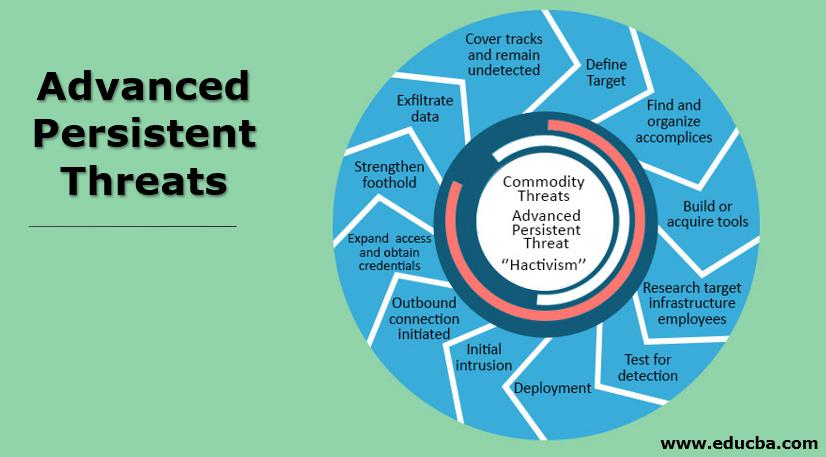

Общ преглед: Какво представлява усъвършенствана постоянна заплаха (APT)?

Усъвършенстваната постоянна заплаха използва множество и непрекъснати техники за хакване, за да получи достъп до ИТ системите на организацията. Крайната цел е да се откраднат чувствителни данни като интелектуална собственост.

Често организирани от национални държави или престъпни картели, тези постоянни атаки са опасни, защото са трудни за откриване и продължават своето престъпно проникване дълго след като първоначално са пробили мрежата на компанията. Въпреки високото ниво на заплахата, много просто започват с измамни имейли.

„По-голямата част от APT компрометите започват с имейл атаки, за да се придобие първоначална опора в средата на жертвата,“ казва Мат Стампър, CISO и изпълнителен съветник, EVOTEK, и президент, ISACA San Diego Chapter. „Повечето организации просто са зле подготвени или са превъзходни от ресурсите, които заплахите, които стоят зад APT, могат да използват.“

Както подсказва името, APT не са бързи попадения. Нападателят се настанява в мрежата, като понякога прекарва седмици или месеци в наблюдение на комуникациите, събиране на клиентски данни и поставяне на злонамерен софтуер в цялата организация, като често влияе върху работата на мрежата и крайните устройства.

„Участниците в APT често се насочват към конкретни индустрии или вериги за доставки, търсейки вектор към по-голяма цел, като производител от първо ниво, изпълнител на отбраната или правителствена агенция“, казва Марк Сангстър, вицепрезидент и стратег по сигурността на индустрията в eSentire . „Но напоследък [виждаме] повече APT да са насочени към по-малки бизнеси, или опортюнистично, за да ги измамят като източник на приходи, или като отмъщение за политически събития като военна агресия или икономически търговски битки.“

Разширена постоянна заплаха (APT) срещу злонамерен софтуер: Каква е разликата?

Не бъркайте APT със злонамерен софтуер. APT е актьорът на заплахата, докато злонамереният софтуер е един от множеството инструменти, които актьорът използва, за да получи достъп до вашата система. Когато собствениците на малък бизнес чуят „APT зловреден софтуер“, те приемат, че софтуерът против зловреден софтуер ще ги предпази от APT атака. Не така.

Типичният злонамерен софтуер е предназначен да атакува бързо и да причини колкото се може повече поражения, преди да бъде открит. Но злонамереният софтуер APT – често създаден по поръчка – се стреми да проникне скрито в мрежа и да открадне възможно най-много данни за по-дълъг период от време.

Така че, докато хакването на APT може да влезе в система чрез злонамерен софтуер като троянски коне или фишинг, нападателите могат да прикрият следите си, докато се движат из системата и незабелязани да инсталират злонамерен софтуер.

„Важно е за фирмите да разберат, че APT използват широк спектър от злонамерен софтуер, от персонализирани набори от инструменти до стоков злонамерен софтуер. Когато хората използват термина „APT зловреден софтуер“, те често имат предвид обичайния, усъвършенстван зловреден софтуер – Stuxnet е добър пример“, казва Карим Хиджази, главен изпълнителен директор на Prevailion, който е проследил много известни APT, включително руски, китайски, и ирански групи, които също често използват стоков зловреден софтуер.

„Въпросът се усложнява допълнително от факта, че киберактивността на националната държава не е толкова черно-бяла, колкото може да изглежда; често ще има множество групи, включени в тези усилия, от действителния APT до престъпни групи и изпълнители, които се съгласяват да работят с националната държава“, добавя той. „Ето защо организация, която е компрометирана от стоков зловреден софтуер, може след това да бъде предадена на APT операция.“

Видовете зловреден софтуер включват оръжия като рансъмуер, който заключва файлове и деактивира сървъри; механизми за доставка, които са добри в имитирането на легитимни файлове и се използват за внедряване на друг зловреден софтуер без откриване; или инструменти за разузнаване, предназначени да събират информация като потребителски идентификационни данни.

С увеличаването на комбинацията от използвани инструменти и сложността на „прикриването“, APT атаките стават все по-трудни за идентифициране.

9-те етапа на усъвършенствана постоянна заплаха (APT) атака

За да се защитите срещу тези атаки, помага да разберете всеки етап, така че да можете да разработите стратегически, многостранен APT отговор на сигурността, който предлага слоеве на защита .

Етап 1: Избор на цел

Според Патрик Кели, технически директор на Critical Path Security, изборът на цел за APT атаки е станал много по-малко специфичен или умишлен. В миналото нападателите правеха внимателно разузнаване, за да изберат конкретна компания и входна точка, за да получат желания достъп.

Но в случая на атаката през 2018 г. срещу град Атланта, например, нападателите не са знаели, че са пробили мрежата на града. А в неотдавнашния случай на атака на немска болница хакерите се насочиха към типична корпоративна среда, но пропуснаха целта си.

На този ранен етап не можете да направите много, за да се защитите, освен да въведете мерки за сигурност, да ги поддържате актуални и да гарантирате, че защитавате най-уязвимите входни точки.

Етап 2: Събиране на информация

След като целта бъде определена, хакерите събират възможно най-много данни преди атаката, като по същество „обработват връзката“, за да разберат идванията и заминаванията на онези, които достъп до вашата мрежа. Те често събират нарушени идентификационни данни или данни за доставчик, които по-късно могат да използват, за да получат достъп до вашата мрежа чрез доверени канали.

Мениджърите на пароли и двуфакторното/многофакторното удостоверяване са най-добрата ви защита срещу хакери на този етап.

Етап 3: Точка на влизане

След като изберат целта и планират/изградят инструмента за атака, нападателите го „доставят“ на целта. Обикновено входната точка е най-слабата точка на мрежата и хората – и техните често невнимателни мерки за сигурност на крайната точка – може да са тази слаба точка.

„С над един милиард изтекли идентификационни данни годишно, хората са входната точка“, казва Кели. „Използването на изтекли идентификационни данни може да осигури достъп до VPN, услуги за отдалечен работен плот и облачни акаунти. Стойността е в данните, а не в хардуера.“

Най-добрата ви защита? Разгледайте най-добрия софтуер за защита на крайни точки, след това използвайте мениджъри на пароли и двуфакторно удостоверяване.

Етап 4: Ескалирайте привилегиите

Това е етапът, в който APT се разграничават от зловреден софтуер за стоки. Вместо да нанесат удар, да повредят и да напуснат възможно най-бързо, нападателите разширяват заплахата, за да покрият възможно най-голяма част от мрежата.

Това е много по-лесно, отколкото беше в миналото. При днешните сценарии за работа от вкъщи е почти невъзможно всяка уязвимост да бъде коригирана, но въпреки това все повече и повече отдалечени работници влизат в мрежата с малко или никаква сигурност на крайната точка, защитаваща домашните им лаптопи. Намирането на непоправена система или документация със съхранени идентификационни данни е невероятно лесно за хакерите, които след това получават достъп до всяка система в мрежата.

Може би най-простото нещо, което можете да направите, е да сте в крак със софтуерните корекции, които доставчиците издават редовно.

„Поправете всичко. Имайте поза, която включва защита в дълбочина“, казва Кели. „Ако дадена система е компрометирана, уверете се, че се извършват подходящи защитни стени или VLAN, за да се намали въздействието на нарушената система.“

Етап 5: Комуникация за управление и контрол

След като системата ви е заразена, тя сигнализира на сървъра на атакуващия за допълнителни инструкции, осигурявайки на заплахата пълен контрол над вашата мрежа. Това се случва, защото много малко мрежи блокират изходящия трафик. Често срещан метод за хакерите е използването на Twitter Direct Messaging за изпращане на сигнала и комуникация със сървъра, но ако тази връзка не може да бъде установена, те ще намерят друг метод.

В този момент ще ви трябва видимост на входящия и изходящия мрежов трафик, правилни правила за изходяща защитна стена и поведенческо откриване, за да се защитите от атаката; но все пак има голям шанс да не успеете да откриете пробива.

Етап 6: Странично движение

На този етап атакуващият събира допълнителни потребителски идентификационни данни и продължава да разширява контрола върху вашите сървъри и работни станции. Те ще пуснат злонамерен софтуер, като рансъмуер в мрежата и в резервни копия, за да направят бързото възстановяване изключително трудно.

Според Кели, участниците в заплахата обикновено търсят многофункционални копирни машини или VoIP телефони, за да преместят своите постоянни тунели, тъй като тези типове устройства рядко се наблюдават и обикновено се поддържат от доставчик трета страна. Въпреки това и двете имат пълни операционни системи, които позволяват на нападателите да извършват почти всички функции, които напълно наблюдаваният сървър или работна станция предоставя.

Видимостта и разпознаването на поведението са критични на този етап. Виртуалните локални мрежи (VLAN) се представят по-добре от гледна точка на сигурността, защото ограничават страничното движение, тъй като отделят излъчваните връзки от слоя данни на вашата мрежа. Кели обаче отбелязва, че докато нападателите преминават през етапите, става много по-трудно да спрат атаката.

Етап 7: Откриване и постоянство на активи

В този момент нападателят е открил и е получил достъп до повечето от вашите активи. Това обикновено отнема по-малко от 24 часа. Колко дълго нападателите ще устоят зависи от това колко точки за атака са им необходими, включително външни входни точки, които използват в случай, че някоя от другите точки бъде открита и блокирана.

Отново, защитата срещу този етап от атаката включва видимост на мрежовата активност, правилни правила за изходяща защитна стена и откриване на поведение.

Етап 8: Ексфилтрация

Накрая нападателите прехвърлят данни от вашата мрежа към своите сървъри. Това може да бъде постигнато по няколко начина, включително протоколи за прехвърляне на файлове (FTP), имейл или ICMP и DNS заявки, които са просто заявки от компютъра на атакуващия, изискващи информация от вашия сървър. Често атакуващите преместват данни много бавно, за да могат да избегнат откриването и да останат във вашата система по-дълго.

Видимостта, правилните правила за изходяща защитна стена и поведенческите откривания остават критични за защитата на този етап. Освен това Кели препоръчва ограничаване на достъпа до данни в система, която трябва да се знае: „Ако нарушен акаунт може да има достъп само до малка част от данни, има по-малко информация, която може да бъде ексфилтрирана.“

Етап 9: Оттегляне

В крайна сметка хакерът внимателно се оттегля от системата и прикрива следите си, за да намали откриването. Въпреки това, те могат да напуснат „задните врати“, за да проникнат в организацията в бъдеще. В някои случаи те могат едновременно да активират ransomware, за да спрат операциите, след което да поискат шестцифрено плащане, за да върнат системите в работно състояние.

„Повечето атаки са активни средно 240 дни, преди организацията да ги разбере“, казва Кели. „В този момент най-добрата ви защита е добрият правен съветник.“

ЧЗВ

Въпреки че някои от тези инструменти може да са малко по-сложни за внедряване, малките фирми не трябва да забравят да използват простите тактики, които всеки трябва да използва, но често не го правят: наблюдение на трафика, приложение и бял списък на домейни, контролиране на достъпа до чувствителни данни, криптиране на отдалечени връзки и филтриране на входящи имейли.

Инструментите за откриване и реагиране на крайни точки (EDR) се разполагат на крайни точки (лаптопи и работни станции), както и на сървъри (независимо дали локални или в облака). Те осигуряват важни защити за сигурност и възможност за откриване на противници, „живеещи извън земята“, като използват общи инструменти като PowerShell и техники, които включват инжектиране на процеси и DLL.

„Много форми на злонамерен софтуер не водят непременно до сигнатура, която може да се използва от приложения против злонамерен софтуер, а по-скоро до необичайно поведение в среда, която може да предложи предупреждения за противопоставяне“, казва Стампер.

„Модерният злонамерен софтуер често работи в паметта и е проектиран да се „скрива на открито“ и да изглежда като законна дейност, използвайки нормални процеси в рамките на операционната система. Това е основната причина, поради която EDR инструментите изискват машинно обучение и облачен бекенд, за да пресеят милиони събития, за да определят коя е лошата „игла“ в купа сено, пълна с игли.“

По-малките компании често не вярват, че са мишени на APT, защото не могат да си представят, че една национална държава ще знае или ще се интересува, че съществуват. Тъй като не вярват, че са изложени на риск, тези фирми не се защитават и са лесна плячка за APTs.

„Показвам на клиентите данни за тенденциите, които демонстрират нарастващо присъствие на APT и национални държави в по-малките предприятия“, казва Сангстър. „Нашите оперативни центрове за сигурност виждат скок в атаките след тектонични събития като обмен на ракети в Близкия изток и търговски спорове с Китай. Виждали сме атакуван Върховен съд на държавата, доставчик на телекомуникации

инфилтрирани, за да създадат задни врати в тяхната технология, и адвокатска кантора, набелязана като отмъщение за тяхното представителство на клиент, смятан за дисидент от родната им нация.“

Сблъскване със заплахата

Докато собствениците на малък бизнес може да омаловажат риска, който представлява напреднала постоянна заплаха, тези инциденти се увеличават по честота и резултатите могат да бъдат опустошителни.

Въпреки че антивирусният софтуер и софтуерът против злонамерен софтуер са необходими и ефективни за някои проблеми, повечето малки фирми биха могли да се възползват от консултация със специалист по киберсигурност, за да оцени тяхната система, да идентифицира уязвимостите и да препоръча най-добрите практики за защита на чувствителните данни от злонамерени участници.

В зависимост от размера на вашия бизнес, може да е време да създадете вътрешен център за операции по сигурността (SOC), който да осигурява текущо наблюдение на заплахи, коригиране и реакция при инциденти.

APT са доказателство, че никога не е твърде рано да защитите най-ценните си активи.