A pesar de su enorme escala, Amazon Web Services (AWS) continúa creciendo rápidamente. En el cuarto trimestre de 2021, los ingresos aumentaron un 40 % a 17 800 millones de dólares y los ingresos operativos superaron los 5 000 millones de dólares.

Pero a medida que la nube se vuelve más omnipresente, puede ser más difícil mantener el crecimiento.

“Cada vez más de esas cargas de trabajo vivirán en la nube, pero eso llevará tiempo e, inevitablemente, algunas de ellas probablemente nunca se trasladarán”, dijo el director ejecutivo de AWS, Adam Selipsky, en la conferencia VMworld del año pasado.

La realidad de regulaciones cada vez más exigentes, especialmente en servicios financieros en salud, está demostrando ser un obstáculo para el crecimiento de la nube.

Según Gartner, alrededor del 65% de la población mundial tendrá sus datos cubiertos por regulaciones de privacidad. Esto es un aumento del 10 % en 2020. A la luz de esto, no debería sorprender que las empresas aún vean los entornos locales como una buena opción.

“La última gran barrera para migrar TI a la nube es abordar los temores comprensibles del director de seguridad de la información (CISO) con respecto a la seguridad de los datos”, dijo Ayal Yogev, director ejecutivo y cofundador de Anjuna Security. “Hay una buena razón para estar preocupado; las cargas de trabajo y los datos ejecutados y almacenados en la nube pública exponen los datos a demasiadas personas, buenas y malas”.

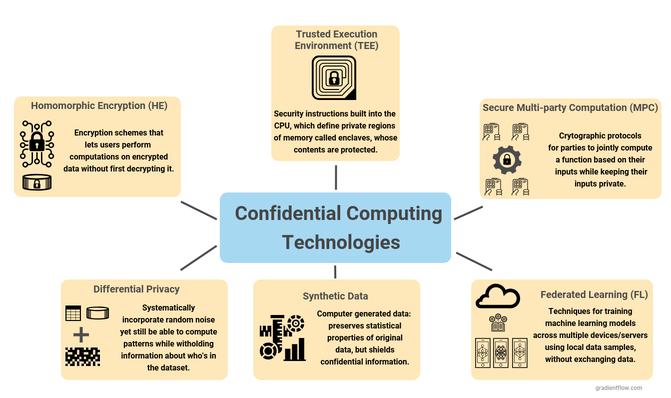

Sin embargo, existen innovaciones emergentes en seguridad para que sea más aceptable migrar cargas de trabajo confidenciales a la nube. Uno de ellos es la informática confidencial, que proporciona seguridad a nivel de chip. Ha estado mostrando mucha tracción durante los últimos años.

Also read: 5 Emerging Cloud Computing Trends for 2022

¿Qué es la informática confidencial?

En pocas palabras, los datos tienen tres estados. Puede estar en reposo, en uso o en tránsito.

Es cierto que los datos se pueden cifrar mientras se encuentran en los dos primeros estados, pero aún existen vulnerabilidades cuando se usan o se procesan. La razón es que antes de que se pueda ejecutar la aplicación, los datos se desencriptan temporalmente, lo que permite el tiempo suficiente para una intrusión.

Para proteger estos datos, debe haber otra capa de protección, que está integrada en la unidad central de procesamiento (CPU). Esto se denomina entorno de ejecución de confianza (TEE) o enclave, que utiliza claves de cifrado integradas. El resultado es que los datos permanecen protegidos mientras están en la memoria.

“La memoria y otros recursos estarán protegidos por claves criptográficas que evitan el acceso no autorizado a los datos”, dijo Ben Richardson, ingeniero de software sénior de SecureW2. "Encriptar datos en la memoria significa que no puede ser leído por un software que no está autorizado para hacerlo... incluso si el software no autorizado se ejecuta en el mismo servidor físico que los datos".

En 2016, Intel lanzó el primer sistema informático confidencial con su plataforma SGX. Desde entonces, muchos otros grandes proveedores han adoptado la tecnología, incluidos IBM, Amazon, Advanced Micro Devices, Alibaba, Google y Nvidia.

Also read: The ABCs of Smart Cloud Migration

Por qué es importante la computación confidencial

Si bien trabajar con proveedores de nube de terceros puede resultar en costos más bajos, existe la cuestión de la confianza y saber si la empresa está haciendo lo suficiente con la seguridad.

Pero con la informática confidencial, existe una seguridad de confianza cero. Es decir, el proveedor de la nube no tiene acceso a los datos porque no hay tiempo en el que carezca de cifrado. Esto sin duda brinda confianza para mover cargas de trabajo a la nube.

“La computación confidencial está marcando el comienzo de una nueva era para permitir el análisis de datos confidenciales sin violar los requisitos de privacidad y confidencialidad”, dijo el director ejecutivo de Baffle, Ameesh Divatia. “Abordará un obstáculo importante para las empresas que desean migrar a la nube porque impide que los administradores de la nube puedan ver los datos de sus clientes”.

Un informe de Gartner predice que para 2025, alrededor del 65 % de las grandes organizaciones utilizarán uno o más enfoques informáticos para mejorar la privacidad. El informe destaca que la informática confidencial será una de las más importantes.

Los desafíos y el futuro de la informática confidencial

Aunque la computación confidencial es muy prometedora, todavía hay algunos problemas persistentes. Por ejemplo, puede requerir una computación de procesamiento sustancial para habilitarla.

“Los proveedores de la nube están creando una infraestructura dedicada que admite la computación confidencial, pero este enfoque crea una dependencia de hardware que puede restringir la capacidad de los clientes para ejecutarse en diferentes proveedores de la nube o seguir una estrategia de múltiples nubes”, dijo Divatia. “Los entornos de aplicaciones y bases de datos existentes necesitarán para ser rediseñado para trabajar con computación confidencial; aunque, hay margen para la innovación para minimizar la carga operativa”.

Otro problema es que puede ser complicado de configurar y administrar. El hecho es que necesita un equipo con profundas habilidades tecnológicas.

Sin embargo, las nuevas empresas ya están comenzando a abordar este problema. Y dada la importancia de la migración a la nube, es probable que haya más inversión en computación confidencial. Definitivamente ayuda que ya haya habido adopción por parte de grandes fabricantes de chips.

“Con el auge de la consolidación de datos en la nube y la consiguiente necesidad de compartir datos de forma segura, las organizaciones deberán proteger sus datos confidenciales en la nube con nuevos modelos de computación que incorporen análisis que preserven la privacidad y modelos arquitectónicos innovadores”, dijo Divatia.

Read next: Cloud Security Best Practices for 2022