Malgré son énorme envergure, Amazon Web Services (AWS) continue de croître rapidement. Au quatrième trimestre 2021, les revenus ont bondi de 40 % pour atteindre 17,8 milliards de dollars et le bénéfice d'exploitation s'est élevé à plus de 5 milliards de dollars.

Mais à mesure que le cloud devient plus omniprésent, il peut être plus difficile de maintenir la croissance.

"De plus en plus de ces charges de travail vivront dans le cloud, mais cela prendra du temps, et inévitablement, certaines d'entre elles ne seront probablement jamais déplacées", a déclaré Adam Selipsky, PDG d'AWS, lors de la conférence VMworld de l'année dernière.

La réalité des réglementations de plus en plus exigeantes, notamment dans les services financiers de la santé, s'avère être un frein à la croissance du cloud.

Selon Gartner, environ 65 % de la population mondiale verra ses données couvertes par des règles de confidentialité. Cela représente une augmentation par rapport aux 10 % de 2020. À la lumière de cela, il n'est pas surprenant que les entreprises considèrent toujours les environnements sur site comme une bonne option.

"Le dernier grand obstacle à la migration de l'informatique vers le cloud est de répondre aux craintes compréhensibles du responsable de la sécurité de l'information (CISO) concernant la sécurité des données", a déclaré Ayal Yogev, PDG et co-fondateur d'Anjuna Security. «Il y a de bonnes raisons de s'inquiéter; les charges de travail et les données exécutées et stockées dans le cloud public exposent les données à un trop grand nombre de personnes, bonnes et mauvaises. »

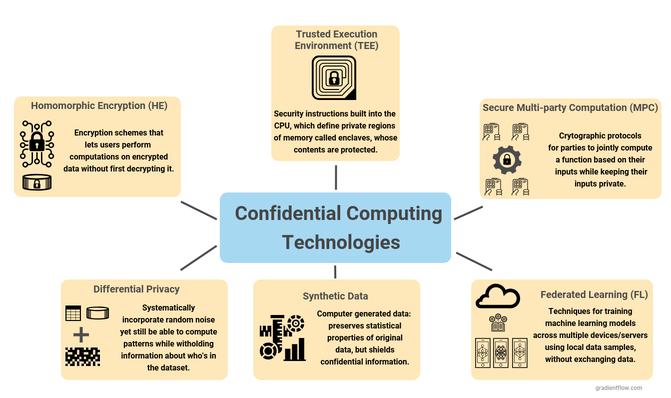

Pourtant, il existe des innovations émergentes en matière de sécurité pour rendre plus acceptable la migration des charges de travail sensibles vers le cloud. L'un d'eux est l'informatique confidentielle, qui assure la sécurité au niveau de la puce. Il a montré beaucoup de traction au cours des dernières années.

Also read: 5 Emerging Cloud Computing Trends for 2022

Qu'est-ce que l'informatique confidentielle ?

En termes simples, les données ont trois états. Il peut être au repos, en cours d'utilisation ou en transit.

Il est vrai que les données peuvent être chiffrées lorsqu'elles sont dans les deux premiers états, mais il existe encore des vulnérabilités lorsqu'elles sont utilisées ou en cours de traitement. La raison en est qu'avant que l'application ne puisse être exécutée, les données sont temporairement non cryptées, laissant juste assez de temps pour une intrusion.

Pour sécuriser ces données, il doit y avoir une autre couche de protection, qui est intégrée dans l'unité centrale de traitement (CPU). C'est ce qu'on appelle un environnement d'exécution de confiance (TEE), ou enclave, qui utilise des clés de chiffrement intégrées. Le résultat est que les données restent protégées tant qu'elles sont en mémoire.

"La mémoire et les autres ressources seront protégées par des clés cryptographiques qui empêchent l'accès non autorisé aux données", a déclaré Ben Richardson, ingénieur logiciel senior chez SecureW2. "Chiffrer les données en mémoire signifie qu'elles ne peuvent pas être lues par un logiciel qui n'est pas autorisé à le faire... même si le logiciel non autorisé s'exécute sur le même serveur physique que les données."

En 2016, Intel a lancé le premier système informatique confidentiel avec sa plate-forme SGX. Depuis lors, de nombreux autres grands fournisseurs ont adopté la technologie, notamment IBM, Amazon, Advanced Micro Devices, Alibaba, Google et Nvidia.

Also read: The ABCs of Smart Cloud Migration

Pourquoi l'informatique confidentielle est importante

Bien que travailler avec des fournisseurs de cloud tiers puisse entraîner une réduction des coûts, il y a la question de la confiance et de savoir si l'entreprise en fait assez avec la sécurité.

Mais avec l'informatique confidentielle, il existe une sécurité zéro confiance. Autrement dit, le fournisseur de cloud n'a pas accès aux données car il n'y a pas de moment où il manque de cryptage. Cela donne certainement confiance dans le déplacement des charges de travail vers le cloud.

"L'informatique confidentielle inaugure une nouvelle ère pour permettre l'analyse de données sensibles sans violer les exigences de confidentialité et de confidentialité", a déclaré Ameesh Divatia, PDG de Baffle. "Il résoudra un obstacle important pour les entreprises souhaitant migrer vers le cloud, car il empêche les administrateurs du cloud de pouvoir visualiser les données de leurs clients."

Un rapport de Gartner prédit que d'ici 2025, environ 65 % des grandes organisations utiliseront une ou plusieurs approches de calcul améliorant la confidentialité. Le rapport souligne que l'informatique confidentielle sera l'une des plus importantes.

Les défis et l'avenir de l'informatique confidentielle

Même si l'informatique confidentielle est très prometteuse, il reste encore quelques problèmes persistants. Par exemple, elle peut nécessiter un calcul de traitement substantiel pour l'activer.

"Les fournisseurs de cloud créent une infrastructure dédiée qui prend en charge l'informatique confidentielle, mais cette approche crée une dépendance matérielle qui peut restreindre la capacité des clients à fonctionner avec des fournisseurs de cloud disparates ou à poursuivre une stratégie multicloud", a déclaré Divatia. "Les environnements d'applications et de bases de données existants auront besoin être repensé pour fonctionner avec l'informatique confidentielle ; bien qu'il y ait de la place pour l'innovation afin de minimiser la charge opérationnelle.

Un autre problème est qu'il peut être compliqué à mettre en place et à gérer. Le fait est que vous avez besoin d'une équipe dotée de compétences technologiques approfondies.

Pourtant, les startups commencent déjà à s'attaquer à ce problème. Et compte tenu de l'importance de la migration vers le cloud, il y aura probablement davantage d'investissements dans l'informatique confidentielle. Cela aide certainement qu'il y ait déjà eu une adoption par les grands fabricants de puces.

"Avec l'essor de la consolidation des données dans le cloud et le besoin qui en découle d'un partage sécurisé des données, les organisations devront protéger leurs données sensibles dans le cloud avec de nouveaux modèles de calcul qui intègrent des analyses préservant la confidentialité et des modèles architecturaux innovants", a déclaré Divatia.

Read next: Cloud Security Best Practices for 2022