Въведение

Falcon Horizon, решението за управление на облачната сигурност на CrowdStrike, използва политики за конфигурация и поведение, за да наблюдава внедряването на публичен облак, проактивно идентифициране на проблеми и разрешаване на потенциални проблеми със сигурността. Клиентите обаче не се ограничават до предварително дефинирани политики. Тази статия ще прегледа различните опции за създаване на персонализирани политики за управление на позицията за сигурност в облака във Falcon Horizon.

Видео

Конфигуриране на правилата

Основното табло за управление на Falcon Horizon илюстрира преглед на последните констатации във всички регистрирани облачни акаунти и доставчици.

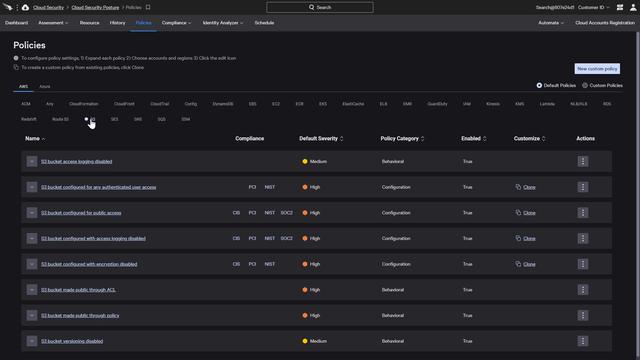

Тези констатации се основават на конфигурацията на правилата. Разделът „Политики“ показва изчерпателни опции, категоризирани по доставчик и услуга, за наблюдение за неправилни конфигурации на облака, както и злонамерено поведение. В този пример за услугата S3 на Amazon има редица опции за политика и за двете категории. Falcon Horizon също така предоставя функционалност за създаване на персонализирани политики, настроени да отговарят най-добре на нуждите на една организация.

Създаване на персонализирана политика

От раздела „Правила“ под „Положение за сигурност в облака“ има опция за създаване на „Нова персонализирана политика“.

Съветник ще ръководи създаването на новата политика. Първата стъпка е да изберете приложимия доставчик на облак.

След това се присвояват ново име на политика, описание и сериозност. В примера по-долу тази персонализирана политика за идентичност на Azure е със средна тежест.

За да създадете нова политика от нулата, следващата стъпка е да изберете тип актив, който ще съответства на облачната услуга. Примерът по-долу показва тип актив на потребител на AD. (Опцията за избор на основна политика ще бъде описана в „Промяна на съществуващи политики“.)

След като типът актив е избран, могат да се добавят филтри и условия. Добавянето на правила въз основа на произволен брой допълнителни критерии, включително конкретни акаунти, групи или наематели, прави новата политика по-конкретна. По-долу е показано правило, което търси активирани акаунти, където идентификационните данни, които не са регистрирани за MFA, но самите идентификационни данни са активирани.

Промяна на съществуващи правила

В много ситуации може да е полезно да започнете със съществуващо правило и да направите промени или допълнения. Има два различни начина за подход към това в потребителския интерфейс. От списъка с правила някои политики включват връзка „Клониране“. Клонирането на политика ще пренесе всички подробности за политиката и съответствието, като същевременно позволява промени в критериите за правилата.

Алтернативно, избирането на опцията „Нова персонализирана политика“ ще представи опции за приложимия доставчик на облак.

След това има подкани да въведете персонализирано име на политика и сериозност, преди да изберете подходящата облачна услуга. Следващият екран включва две основни опции. Както е показано по-горе, изборът на тип актив е първата стъпка към създаването на празна политика. За разлика от това, избирането да се започне със съществуваща базова политика ще репликира тази политика и свързаната логика на заявката (показана по-долу за AWS EC2).

След като бъде избрана клонираната или основната политика, има няколко опции за извършване на промени. Съществуващите полета и операции могат да се редактират. Въпреки че иконата на кошчето предоставя опция за изтриване на критерии, нови критерии могат да се добавят и с помощта на произволен брой полета. В примера по-долу портовете, считани за високорискови, могат да се добавят или изтриват. Добавено е правило за име на етикет, за да се гарантира, че това правило ще се задейства всеки път, когато публичният достъп до високорискови портове е разрешен на системи с етикет, който НЕ е равен на „тест“.

Откроената опция „Тестване на персонализирано правило“ по-горе предоставя предварителен преглед на това как това правило ще работи в средата.

Съответствие

След като запазите персонализираните филтри за правила, има опции за съпоставяне на това правило с контролите за съответствие. Докато клонираните политики вече ще включват всякакви асоциации за съответствие, те също могат да бъдат модифицирани, ако е необходимо.

Когато използвате базова линия на политика или започвате от нулата, следващата стъпка ще представи опции от менюто за съответствие. Интегрираните рамки за съответствие на CrowdStrike могат да бъдат избрани, но има и опция за „Добавяне на ново съответствие“.

Чрез попълване само на няколко полета, политиките могат да бъдат свързани с персонализиран бенчмарк или рамки за съответствие, които понастоящем не са включени в платформата.

След като изискването бъде запазено, то ще се появи в падащото меню, така че версията, разделът и изискването да могат да бъдат съпоставени с персонализираната политика преди запазване.

След картографиране на съответствието следващата стъпка е да запазите правилата.

Оценки

Новите правила ще бъдат посочени в раздела „Правила“ като персонализирани правила. Бутоните в горната част завъртат дисплея между политики по подразбиране и персонализирани за всяка услуга.

С въведените правила по подразбиране и персонализирани оценките се извършват на редовни, конфигурируеми интервали. Резултатите от оценката могат да бъдат филтрирани, за да се концентрират бързо върху конкретна тежест, акаунт, регион, услуга или тип. Освен това до името на политиката се използва флаг „персонализиран“, за да се идентифицират тези персонализирани политики.

Заключение

Тъй като организациите продължават да внедряват критични за мисията данни и приложения в облака, изключително важно е тези ресурси да бъдат правилно конфигурирани и защитени. В допълнение към наблюдението на внедряването на много облаци за неправилни конфигурации и поведение, Falcon Horizon позволява на клиентите да изграждат персонализирани политики, които най-добре отговарят на техните организационни нужди и нужди за съответствие.