Introdução

Falcon Horizon, a solução Cloud Security Posture Management da CrowdStrike, usa configuração e políticas comportamentais para monitorar implantações de nuvem pública, identificar proativamente problemas e resolver possíveis problemas de segurança. No entanto, os clientes não estão limitados a políticas predefinidas. Este artigo analisará as diferentes opções para criar políticas de gerenciamento de postura de segurança de nuvem personalizadas no Falcon Horizon.

Vídeo

Configuração de políticas

O painel principal do Falcon Horizon ilustra uma visão geral das descobertas recentes em todas as contas e provedores de nuvem registrados.

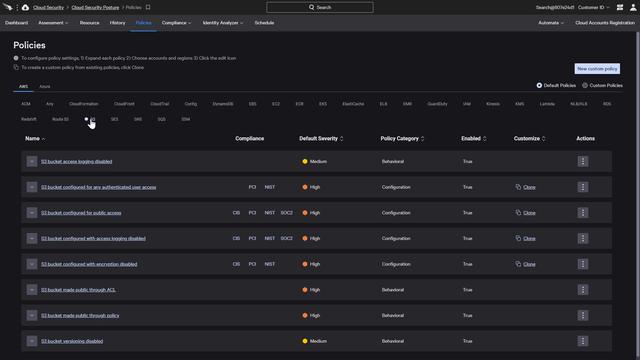

Essas descobertas são baseadas na configuração da política. A guia “Políticas” exibe opções abrangentes, categorizadas por provedor e serviço, para monitorar configurações incorretas da nuvem, bem como comportamentos maliciosos. Neste exemplo para o serviço S3 da Amazon, há várias opções de política para ambas as categorias. O Falcon Horizon também fornece a funcionalidade para criar políticas personalizadas ajustadas para melhor atender às necessidades de uma organização.

Criando uma política personalizada

Na guia “Políticas” em “Postura de segurança na nuvem”, há uma opção para criar uma “Nova política personalizada”.

Um assistente orientará a criação da nova política. A primeira etapa é escolher o provedor de nuvem aplicável.

Em seguida, um novo nome de política, descrição e gravidade são atribuídos. No exemplo abaixo, essa política de identidade do Azure personalizada é de gravidade média.

Para criar uma nova política do zero, o próximo passo é escolher um tipo de ativo que corresponda ao serviço em nuvem. O exemplo abaixo mostra um tipo de ativo do usuário do AD. (A opção de selecionar uma política de linha de base será abordada em “Modificar políticas existentes”.)

Depois que o tipo de ativo é selecionado, filtros e condições podem ser adicionados. Adicionar regras com base em qualquer número de critérios adicionais, incluindo contas, grupos ou locatários específicos, torna a nova política mais específica. Abaixo está uma política que procura contas habilitadas onde as credenciais que não estão registradas para MFA, mas a própria credencial está habilitada.

Modificar políticas existentes

Em muitas situações, pode ser útil começar com uma regra existente e fazer alterações ou adições. Existem duas maneiras diferentes de abordar isso na interface do usuário. Na lista de políticas, algumas políticas incluem um link “Clone”. A clonagem de uma política transportará todos os detalhes de política e conformidade, permitindo alterações nos critérios da regra.

Como alternativa, selecionar a opção "Nova política personalizada" apresentará opções para o provedor de nuvem aplicável.

Em seguida, há solicitações para inserir um nome e gravidade de política personalizada antes de selecionar o serviço de nuvem apropriado. A tela a seguir inclui duas opções principais. Conforme mostrado acima, selecionar um tipo de ativo é a primeira etapa para criar uma política em branco. Por outro lado, optar por iniciar com uma política de linha de base existente replicará essa política e a lógica de consulta associada (mostrada abaixo para AWS EC2).

Uma vez selecionada a política clonada ou de linha de base, há várias opções para fazer alterações. Os campos e operações existentes podem ser editados. Embora o ícone da lixeira forneça a opção de excluir critérios, novos critérios também podem ser adicionados usando qualquer número de campos. No exemplo abaixo, portas consideradas de alto risco podem ser adicionadas ou deletadas. Uma regra para o nome da tag foi adicionada para garantir que esta regra seja acionada sempre que a entrada pública em portas de alto risco for permitida para sistemas com uma tag NÃO igual a “teste”.

A opção "Testar regra personalizada" destacada acima fornece uma visualização de como essa regra funcionará no ambiente.

Conformidade

Depois de salvar os filtros de política personalizados, há opções para mapear essa política para os controles de conformidade. Embora as políticas clonadas já incluam quaisquer associações de conformidade, elas também podem ser modificadas conforme necessário.

Ao usar uma linha de base de política ou começar do zero, a próxima etapa apresentará opções de menu para conformidade. As estruturas de conformidade integradas da CrowdStrike podem ser selecionadas, mas também há a opção de “Adicionar nova conformidade”.

Ao preencher apenas alguns campos, as políticas podem ser associadas a um benchmark personalizado ou estruturas de conformidade que atualmente não estão incorporadas à plataforma.

Depois que o requisito for salvo, ele aparecerá no menu suspenso para que a versão, seção e requisito possam ser mapeados com a política personalizada antes de salvar.

Depois de mapear a conformidade, a próxima etapa é salvar a política.

Avaliações

Novas políticas serão listadas na guia "Políticas" como políticas personalizadas. Os botões na parte superior giram a exibição entre as políticas padrão e personalizadas para cada serviço.

Com as políticas padrão e personalizadas em vigor, as avaliações são realizadas em intervalos regulares e configuráveis. As descobertas da avaliação podem ser filtradas para se concentrar rapidamente em uma gravidade, conta, região, serviço ou tipo específico. Além disso, um sinalizador “personalizado” é usado ao lado do nome da política para ajudar a identificar essas políticas personalizadas.

Conclusão

À medida que as organizações continuam a implantar dados e aplicativos de missão crítica na nuvem, é essencial que esses recursos sejam configurados e protegidos adequadamente. Além de monitorar implantações multinuvem quanto a configurações e comportamentos incorretos, o Falcon Horizon permite que os clientes criem políticas personalizadas que melhor atendam às suas necessidades organizacionais e de conformidade.